تنها در سال ۱۴۰۱/۲۰۲۲ بیش از ۶ میلیارد حمله بدافزاری در جهان صورت گرفته است. از اینرو رعایت اصول ایمنی آنلاین برای حفاظت از حریم خصوصی ضروری است.

بدافزارها

«بدافزار» گونهای از نرمافزارها و کدهای کامپیوتری مخرباند که با اهدافی خاص نظیر حذف فایلها و از بین بردن اطلاعات یا ایجاد دسترسیهای غیرمجاز یا جمعآوری اطلاعات شخصی یا ایجاد اختلال در عملکرد سیستم طراحی و منتشر میشوند. بدافزارها را میتوان به گونههای مختلفی تقسیم کرد اما سه نوع از آنها میان کاربران متداول و پرابتلاتر هستند:

- «باجگیر» که فایلها و اطلاعات شخصی کاربر را گروگان گرفته و با تهدید به پاک کردن آنها، از وی پول طلب میکنند.

- «کیلاگر» نوعی تروجان است که به صورت پنهان تمام حرکات موشواره (ماوس) و دکمههایی که کاربر روی صفحه کلید میفشارد را ثبت و برای هکر ارسال میکند.

- «تبلیغافزار» گونه دیگری از تروجانهاست که تمام رفتارهای مجازی کاربر را ثبت کرده و به شرکتهای بازاریابی ارسال میکند تا با تحلیل آن بتوانند به کاربر محتوای تبلیغاتی اختصاصی نمایش دهند.

ویروسها شناختهشدهترین نوع از بدافزارها هستند که خاصیت تکثیرشوندگی دارند. این بدافزارها به پروندههای اجرایی سیستم (مثلاً در ویندوز پروندههای با پسوند .exe) متصل شده و اینگونه با هر بار اجرای یک نرمافزار، درپسزمینه فعال میشوند و ضمن ایجاد اختلال در عملکرد سیستم (مثلاً افزایش مصرف برق سیستم، خارج کردن آن از کنترل، پنهان کردن پوشهها و غیره) سایر پروندههای اجرایی را نیز آلوده میکنند. از اینرو با انتقال پرونده آلوده از سیستمی به سیستم دیگر، ویروس نیز منتقل میشود.

از طرف دیگر ویروسها این قابلیت را دارند که با تغییر شکل مدام خود، ماهیت مخرب کدهایشان را از نرمافزارهای امنیتی مخفی نگهدارند و برای همین شرکتهای تولیدکننده نرمافزار ضدویروس پس از بررسی مداوم کدها در آزمایشگاههای خود، به صورت روزانه بانک اطلاعاتی نمونه ویروسها را بهروز کرده و جهت شناسایی به نرمافزارشان اضافه میکنند.

کِرْم

برخلاف ویروسها که برای اجرا به پروندههای اجرایی متصل میشدند و تا زمانی که آن پرونده توسط کاربر اجرا نشود، غیر فعال باقی میمانند، بدافزارهای از نوع «کرم» به صورت خودکار و مستقل در سیستم مشغول به فعالیت و تکثیر میشوند. از اینرو کرمها، نسبت به ویروسها، سرعت بالاتری در آلودهسازی دارند و چون برای فعالیت مخرب خود احتیاج ندارند به پروندههای اجرایی متصل شوند، میتوانند خود به خود در شبکه کامپیوترها منتشر شوند.

یک نمونه از این نوع بدافزار – که از آن به عنوان پیچیدهترین بدافزاری که تاکنون طراحی شده است نام برده میشود – «استاکسنت» بود که در سال ۱۳۸۹/۲۰۱۰ از طریق حافظه همراه «یو اس بی» یک جاسوس دو جانبه به تاسیسات هستهای نطنز منتقل و سانتریفیوژها را آلوده کرده بود و قصد داشت با ایجاد تغییرات ناگهانی در سرعت چرخش سانترفیوژها، آنها را منهدم کند. این بدافزار نخستین بار توسط کارشناسان ایرانی نمایندگی یک آنتیویروس بلاروسی در مشهد شناسایی شد. پس از این در آبان ۸۹ شهید مصطفی احمدی روشن سرپرستی تیمی را به عهده گرفت که این بدافزار را کنترل کنند که نهایتاً موفق شدند مراکز هستهای نطنز و فوردو را از این بدافزار پاکسازی کنند.

جدول۱ : خلاصه ویژگیها و روشهای پیشگیری از بدافزارهای مختلف

هک

در یک تعریف عامیانه میتوان «نفوذ به سیستمها و شبکههای کامپیوتری از طریق حفرههای امنیتی آنها و دسترسی به اطلاعات محرمانه یا سوء استفاده از آن سیستمها» را «هک» دانست. بر همین اساس کسی که چنین نفوذی را ترتیب میدهد «هکر» مینامند و در یک دستهبندی متعارف آنها را سه دسته میکنند:

- هکرهای «کلاه سیاه»: مجرمان سایبری که انگیزه اصلی آنها اخاذی یا تخریب سیستمهای کامپیوتری فرد/سازمان قربانی است.

- هکرهای «کلاه سفید»: متخصصان امنیت سایبر که توسط شرکتها و سازمانها استخدام میشوند میزان آسیبپذیری سیستمها را آزمایش کنند.

- هکر «کلاه خاکستری»: افراد کنجکاوی هستند که بدون اطلاع به سامانهها نفوذ کرده و پس از یافتن حفرههای امنیتی آنها را در قبال کسب پول یا کسب آوازه و شهرت به سازمان مربوطه گزارش میکنند.

فیشینگ

یکی از رایجترین و پرقربانیترین گونه از جرایم سایبری در کشور ما و بسیاری از نقاط دیگر دنیا «فیشینگ» (Phishing) باشد. در این روش مهاجم از طریق ارسال طعمه برای قربانیان، منتظر میماند تا آنها در قلاب گیر کرده و اطلاعاتشان را تخلیه کند.

فیشینگ را نیز میتوان بنا به نحوه به دام انداختن قربانی به گونههای مختلف تقسیم کرد، برای مثال:

-

-

- رایانامه (ایمیل): ابتدایی و قدیمیترین مدل فیشینگ اینترنتی، ارسال ایمیل جعلی با عنوان، اسامی و نشانیهای شبیه به شرکتهای رسمی (نظیر گوگل یا اینستاگرام) به کاربران و تقاضای ارسال اطلاعات شخصی مثل رمز عبور حساب کاربری از آنهاست. البته سرویسهای ارائهدهنده خدمات رایانهنامه با ارتقای الگوریتمهای تشخیصی خود رایانامههای مشکوک را در دسته هرزنامه (Spam) قرار میدهند و حتی گوگل یک بازی تعاملی کوچک برای آموزش روشهای شناسایی رایانامههای فیشینگ طراحی کرده است. اما این روش ساده همچنان قربانیان زیادی میگیرد.

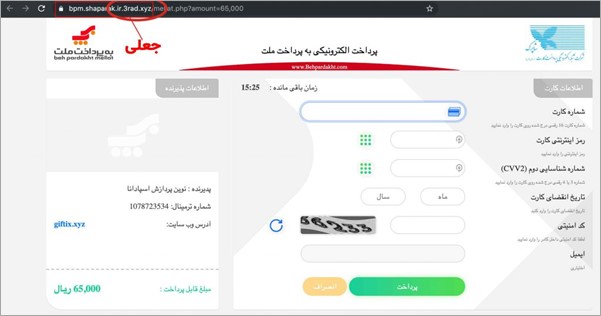

- سایت و صفحات پرداخت جعلی: در این روش مهاجمان یک سایت فروشگاهی یا درگاه پرداخت جعلی با ظاهری کاملاً مشابه صفحات واقعی و رسمی طراحی میکنند و از شما میخواهند اطلاعات بانکی خود را وارد کنید. اما به محض وارد کردن این اطلاعات، هکر از آنها استفاده کرده و حساب بانکی شما را تخلیه میکند. البته الزامی کردن «رمز یکبار مصرف پویا» در خریدهای اینترنتی توسط بانک مرکزی گامی مهم و موثر برای مقابله با این کلاهبرداریها بوده است. هرچند همچنان ممکن است هکرها از طریق برنامکهای تروجان به پیامک رمز پویای شما نیز دست پیدا کنند.

-

شکل۱ : یک صفحه پرداخت بانکی جعلی (به نشانی صفحه دقت شود)

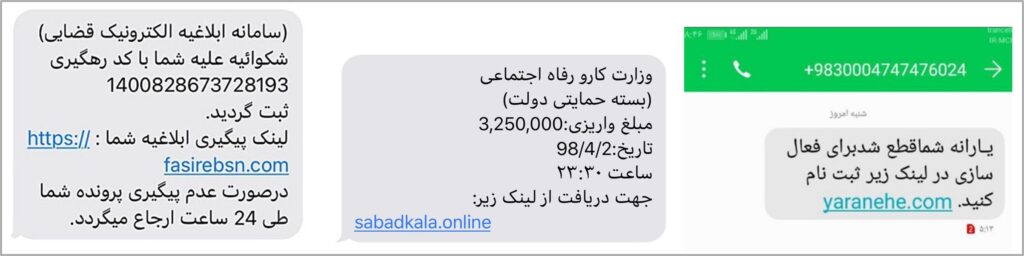

پیامرسان: در این روش که عمدتا بر بستر نرمافزارهای پیامرسان یا حتی پیامک رخ میدهد، فرد ناشناسی پیامهای تحریککننده مثل «اخطار قطع یارانه» یا «صدور شکوائیه» یا «بدهی مالیاتی» یا «در جایزه چند میلیونی برنده شدید» ارسال میکند و از شما میخواهد با ورود به پیوند درج شده در پیام یا نصب نرمافزار ارسالی، اطلاعات خود را وارد کنید. در حالیکه مکرراً اعلام شده است نهادهای رسمی دولتی به هیچ وجه اطلاعیههای خود را از طریق پیامرسان و با الزام به نصب نرمافزار اعلام نمیکنند. ضمن اینکه اختصاص سرشمارههای نامی مثل «Behdasht» یا «Bank …» برای مقابله با اینگونه کلاهبرداریها صورت گرفته است.

شکل۲ : نمونههایی از پیامکهای جعلی با هدف فیشینگ و سرقت اطلاعات فرد قربانی

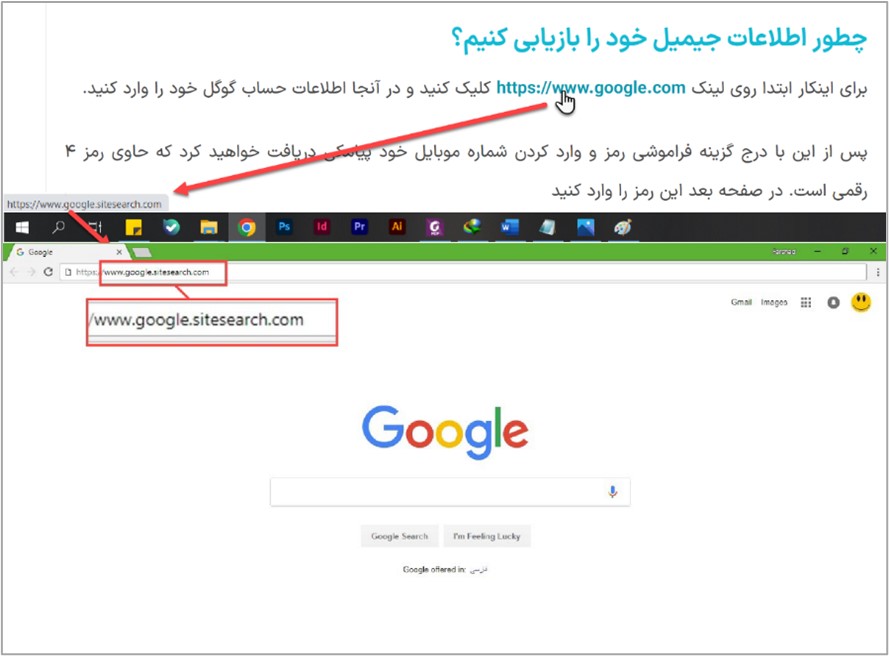

دستکاری پیوند (لینک): در برخی موارد، مهاجمان پیوند اینترنتی که ظاهری بسیار شبیه به پیوند اصلی مورد انتظار دارد (مثلاً ir به جای adliran.ir) برای شما ارسال میکنند و از شما میخواهند با کلیک روی آن وارد سایت شده و اطلاعات را وارد کنید. در برخی موارد دیگر عنوان پیوند درج شده در متن سایت با پیوند واقعی الصاق شده به آن متفاوت بوده و لازم است پیش از کلیک روی پیوند به پیشنمایش نشانی آن در گوشه مرورگر توجه کنید.

شکل۳ : یک پیوند جعلی که متن نمایشی آن با پیوند اصلی که به آن الصاق شده متفاوت است (با کلیک روی آن به جای google.com به google.searchsite.com میرود)

مهندسی اجتماعی: «مهندسی اجتماعی» نه یک رشته دانشگاهی، بلکه مجموعهای از روشهاست که از آنها برای وادار کردن افراد به انجام یک عمل یا تخلیه اطلاعاتی آنها استفاده میشود. بدین معنا که مهاجم ضمن تعامل شخص هدف، با قرار دادن وی در شرایط خاص اجتماعی، او را به صورت ناآگاهانه به دادن اطلاعات یا انجام اقدامی سوق میدهد. البته اگرچه در ارتباطات روزمره و حقیقی نیز ممکن است استفاده شوند، اما با گسترش ارتباطات بیجسم مجازی و میل به خودافشاگری کاربران در شبکههای اجتماعی سهولت و گسترش بیشتری یافته است.

مقابله با بدافزار

استفاده از آنتیویروس

آنتیویروس نوعی نرمافزار است که برای محافظت از سیستمهای رایانهای در برابر ویروسها و سایر بدافزارها طراحی شده است. این نرمافزارها عموماً از طریق اسکن فایلها و برنامههای موجود در سیستم و تطبیق آنها با بانک اطلاعاتی جامعی که از قبل درباره بدافزارها دارند، کدهای مخرب را شناسایی و پاکسازی میکنند.

در واقع شرکتهای ارائهکننده خدمات آنتیویروس در آزمایشگاههای رایانهای خود، به صورت مداوم فایلها و کدهای مشکوک را آزمایش میکنند تا بدافزارهای احتمالی را شناسایی کنند. پس از شناسایی بدافزار، مشخصات و طرز کار آنرا در بانک اطلاعاتی خود ثبت کرده و در قالب بروزرسانی در اختیار نرمافزار آنتیویروس قرار میدهند. لذا استفاده از آنتیویروس معتبر و بروزرسانی مستمر آن جهت شناسایی ویروسهای جدید ضرورت دارد.

البته کارکرد آنتیویروسها فقط به شناسایی ویروس محدود نمیشود و برخی از آنها قابلیتهایی نظیر «فایروال» (نظارت و پایش ترافیک مشکوک ورودی به سیستم از اینترنت)، «ضدباجگیر» (مقابله با بدافزارهای گروگانگیرنده اطلاعات سیستم)، «کنترل والدین» (ابزار نظارت والدین بر استفاده فرزندان از سیستم)، «پشتیبانگیری» (گرفتن ذخیره از فایلها و اطلاعات سیستم) نیز دارند.

رفتار آنلاین ایمن

علاوهبر استفاده از آنتیویروسها، آگاهی از دامهای رایج انتشار محتوای مخرب به منظور خودمراقبتی و رعایت رفتار آنلاین ایمن میتواند تاثیر بسزایی در پیشگیری از آلوده شدن سیستم به بدافزار داشته باشد:

جدول ۲: برخی مصادیق رفتار ایمن آنلاین در کاربردهای مختلف اینترنت

نشت اطلاعات

به موازات استقبال کاربران و فراگیر شدن پلتفرمهای خدمات آنلاین و رسانههای اجتماعی در اینترنت، حجم اطلاعات ذخیره شده در آنها نیز به طعمهای وسوسهانگیز برای هکرها تبدیل شده است. از اینرو یکی از چالشهای سامانههای آنلاین در دنیا، مسئله «نشت اطلاعاتی» است که طی آن اطلاعات خصوصی و حساس کاربران به دلیل حمله سایبری و نفوذ هکرها یا خطای انسانی و اشتباه کارکنان افشاء شده و در معرض دید عموم قرار میگیرد. اطلاعات لو رفته ممکن است در سطح وب منتشر شود یا در وب تاریک به فروش برسد یا هکرها بابت عدم انتشار آن از پلتفرم مورد حمله واقع شده اخاذی کنند.

ورود / ثبت نام

ورود / ثبت نام